12월 16일, Bleeping Computer의 보도에 에 따르면 'MCCrash'라는 새로운 크로스플랫폼 맬웨어 봇넷이 Windows, Linux, IoT 기기에 감염돼 마인크래프트 게임 서버에 DDoS 공격을 가하고 있는 것으로 알려졌다.

MS의 위협 정보팀은 해당 봇넷을 발견한 후 보고했으며, 장치에 감염되면 SSH 인증서를 통해 네트워크의 다른 시스템으로 자체 전파할 수 있다고 밝혔다. 현재 MCCrash에 감염된 대부분의 장비는 러시아에 있지만 멕시코, 이탈리아, 인도, 카자흐스탄 및 싱가포르에서도 발견 된 상태다.

마인크래프트 서버는 지속적으로 DDOS공격의 표적이 돼 왔다. 공격목적은 서버 상의 플레이어를 대상으로 하거나 이를 협박의 수단으로 사용하는것이 일반적이다. 바로 얼마 전 10월에 Cloudflare는 마인크래프트의 가장 큰 서버 중 하나인 Wynncraft에 대한 2.5 Tbbs가 달하는 기록적인 DDoS 공격을 보고했다.

감염 방식

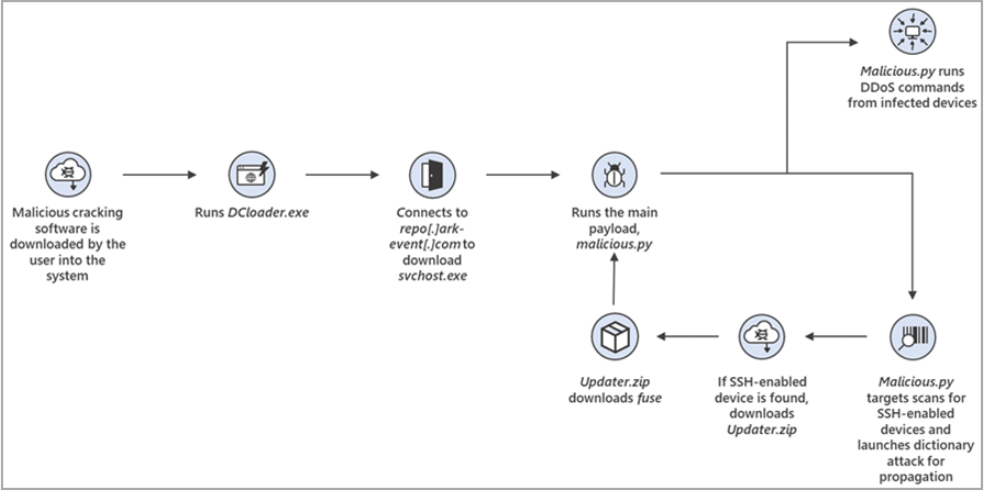

MS는 MCCrash가 윈도 활성화 도구와 마이크로소프트 오피스 라이선스 활성화 프로그램(KMS 툴)에 숨겨져 있으며 이를 이용해 불법 복제를 시도할 경우 사용자 시스템을 감염시킬 수 있다고 밝혔다. 이 도구에는 악성 PowerShell 코드가 포함되어 있고 해당 코드는 "svchosts.exe"라는 파일을 다운로드하여 "malicious.py"을 실행한다. 이 파일은 MCCrash의 주요 Payload다. 그 다음 MCCrash는 IoT 및 리눅스 기기에 대한 SSH 비밀번호 크랙 공격을 수행하여 네트워크의 다른 장치로 전파하려고 시도한다.

Windows에서 MCCrash는 'Software\Microsoft\Windows\CurrentVersion\Run' 키에 레지스트리 값을 추가하여 감염 지속화를 유지하고 실행 파일을 그 값으로 사용한다.

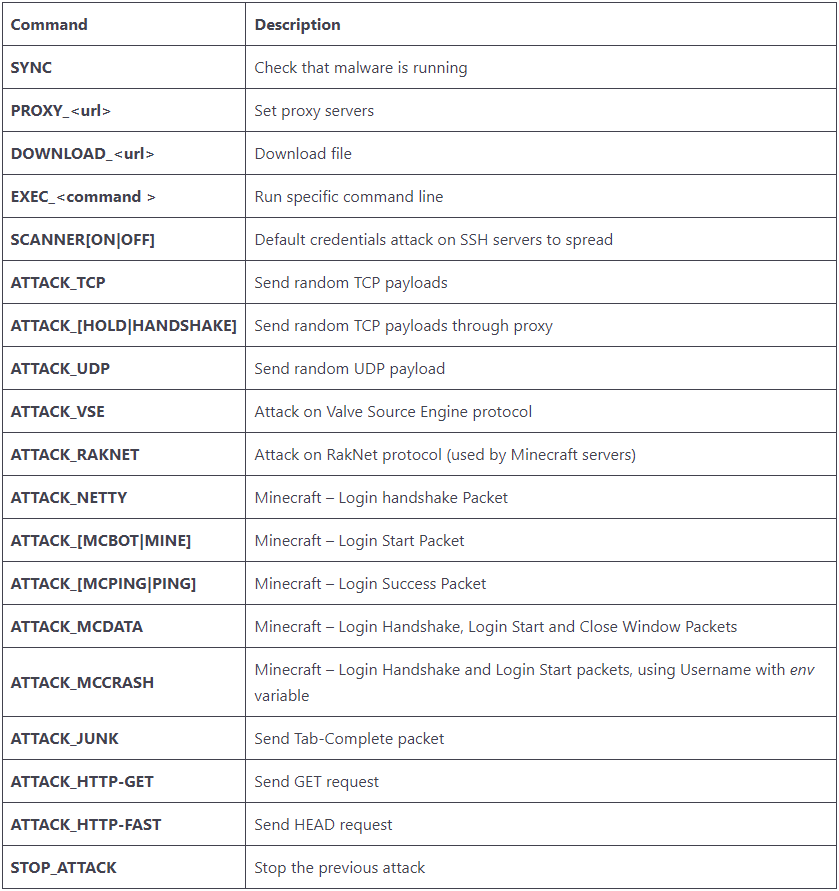

MCCrash는 초기 통신에서 식별된 운영 체제 유형에 따라 C2 서버에서 암호화 명령을 수신한다. 그리고 C2는 다음 명령 중 하나를 감염된 MCCrash 장치로 전송하여 실행한다.

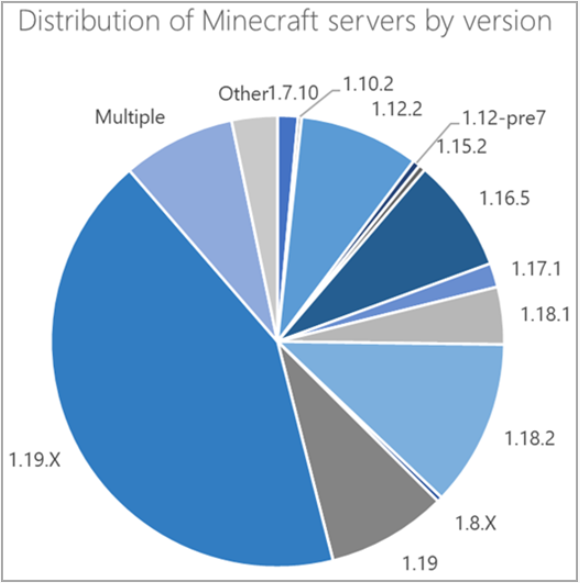

위의 대부분의 명령은 마인크래프트 서버에 대한 DDoS 공격을 전문으로 하며, 그 중 'ATTACK_MCCRASH'는 표적 서버를 붕괴시키는 새로운 방법을 사용하기 때문에 가장 눈에 띈다. MS에 따르면 공격자는 1.12.2 버전의 서버를 주 타깃으로 하지만 1.7.2부터 1.18.2까지의 모든 서버 버전도 공격에 취약하다. 올해 출시된 1.19 버전은 ATTACK_MCCRASH, ATTACK_[MCBOT|MINE] 및 ATTACK_MCDATA 명령에 영향을 받지 않는다. 그럼에도 불구하고 상당수 마인크래프트 서버가 구 버전을 실행 중이며 대부분이 미국, 독일, 프랑스에 위치한다.

MS는 해당 위협이 IoT 장치의 고유한 기능을 활용하는데, 이는 일반적으로 봇넷의 일부로 모니터링되지 않기 때문에 영향을 크게 증가시키고 탐지 위험을 감소시킨다고 평가했다.

MCCrash와 같은 봇넷으로부터 IoT 기기를 보호하기 위해 펌웨어가 최신 버전인지 확인하고, 시스템 기본 암호 대신 강력한 암호를 설정하고, 필요하지 않을 경우 SSH 기능을 비활성화하는것을 추천한다.

출처:

https://www.bleepingcomputer.com/news/security/microsoft-warns-of-new-minecraft-ddos-malware-infecting-windows-linux/